前回のブログは、NetskopeのSCIM(Okta連携)についての記事でしたが、

今回のブログでは、AWS環境にあるローカルIPしか持たないサーバへアクセスするためのNPA設定方法とその流れについて、紹介します。

NPAとはNetskope Private Accessの略です。ローカルIPしか持たない環境にアクセスする際、データセンタに立てたVPNサーバ経由でアクセスしたのが従来のやり方です。ゼロトラスト時代におけるセキュアかつシームレスなアクセスを実現したのがNPAです。

環境概要

NPAの構築方法

Netskope Clientのインストール

クライアント端末にNetskope Clientのインストールを実施します。

Netskope Clientのダウンロードリンクの情報を知るためには、Netskope管理コントロールパネル上に対象ユーザを追加する必要があります。ユーザに対する招待メールを送付実施し、テナント情報やユーザ情報が入ったファイルが配布されます。そこからクライアントインストールを実施してください。

それ以外でゴールデンイメージといわれるパッケージからインストールするとテナント情報およびユーザ情報が入っていないものとなり、インストールしてもどのユーザの端末なのか認証できないため、Netskope Clientを正常に起動できません。

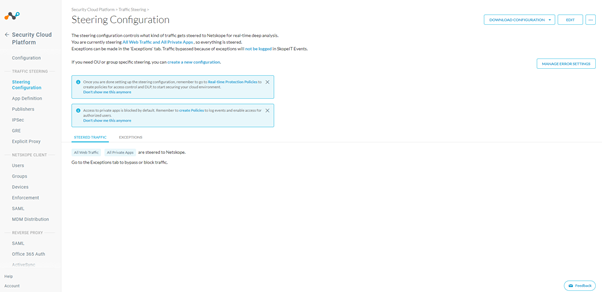

Steering Configurationの有効化

「EDIT」をクリック。

OPTION:Steer private appに「✓」を入れる。

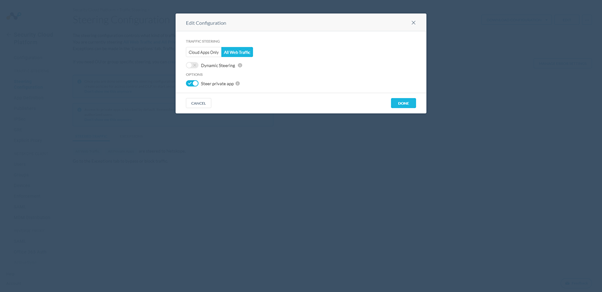

Publishersの設定

①Netskopeコントロールパネルにログインし、下記順に設定画面へ遷移します。

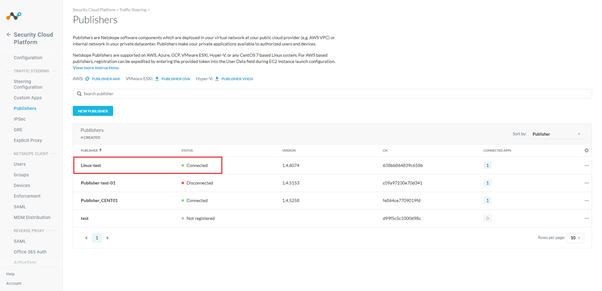

「Home」⇒「Settings」⇒「Security Cloud Platform」⇒「publishers」(下記図)

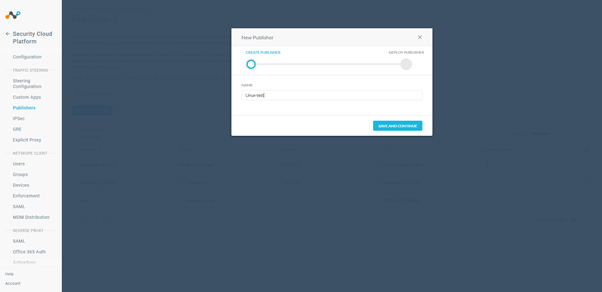

②「NEW PUBLISHER」をクリック。

③「NAME」に適宜な名称をつける、今回は「Linux-test」と記載します。

「SAVE AND CONTINUE」をクリック。

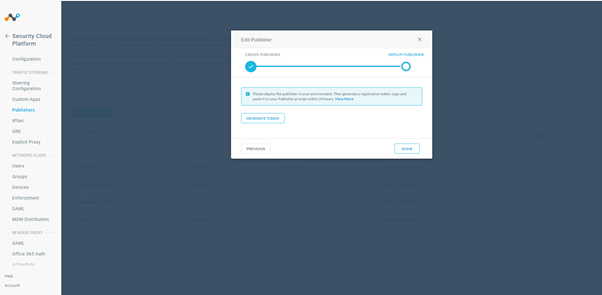

④認証用のトークン情報をメモしておく必要があるため、「GENERATE TOKEN」をクリック。

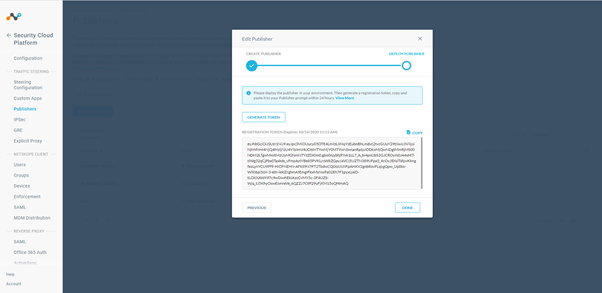

⑤「COPY」でトークン情報をテキストにメモしておきます。「DONE」をクリックし、設定を完了させます。

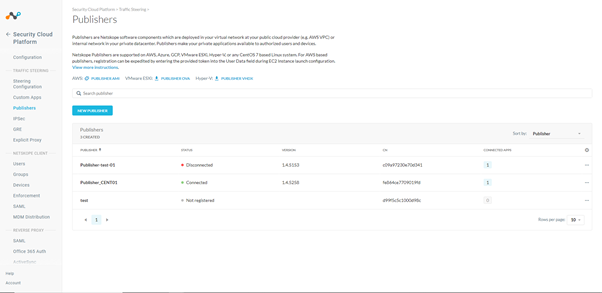

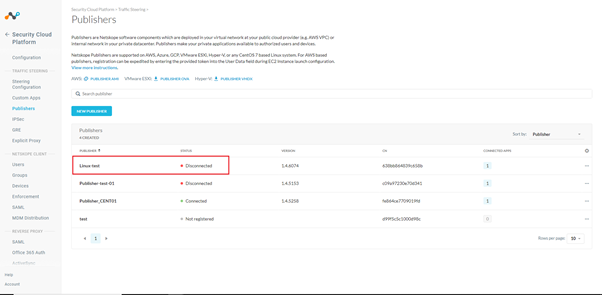

⑥上記図の通りpublishersが作成されていたことが分かります。まだ「中継サーバNetskope Publishers」と繋がっていないため、スタータスが「Disconnected」となっています。

トークン情報の登録設定

中継サーバは今回AWS上に構築するため、AWS上に環境作成については省略します。

詳細は下記URLにて確認ください。

・Netskope Private Access Publisher

https://aws.amazon.com/marketplace/pp/B088FWM2B6

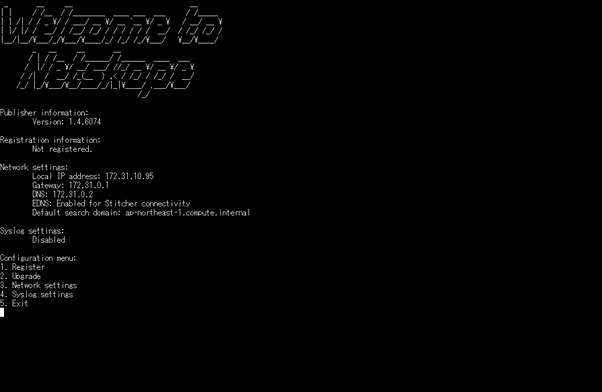

①中継サーバにログイン実施(下記画面)。

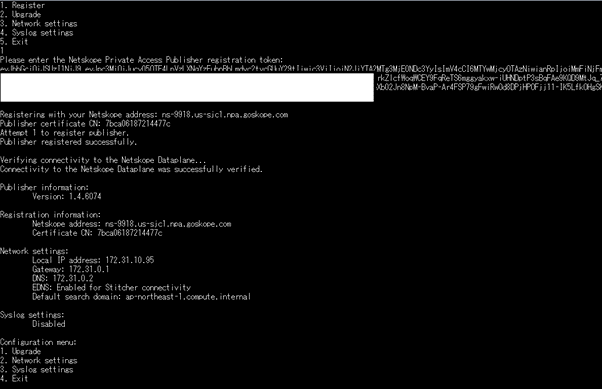

②先ほど作成したトークン情報を登録するには「1」を選択し、トークン情報を貼り付けます。

③「successfully」表示されてれば、登録完了となります。「4」を選択し、登録画面から抜けます。

中継サーバにトークン情報登録すると、ステータスが「Conneted」に変わったことが分かります。

Custom Appsの設定

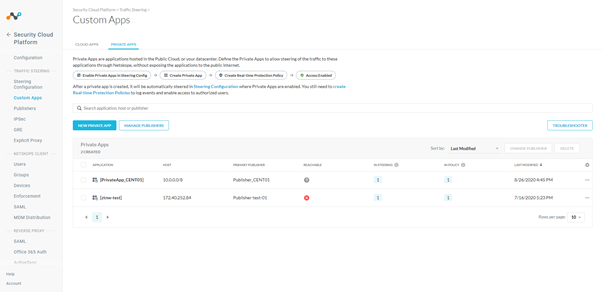

Custom AppsはローカルIPしか持たない環境、またはアプリケーションへアクセスできるようにするための役割として果たしています。そのポリシーについて、設定します。

設定画面は下記図となります

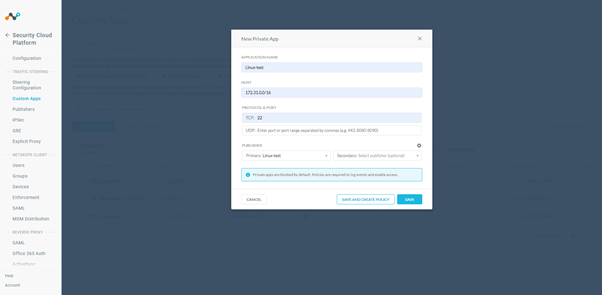

「NEW PRIVATE APP」をクリック。

アクセス先設定

※環境に合わせて設定してください。

APPLICATION NAME:「Linux-test」

HOST:「172.31.0.0/16」

※ローカル環境のIPセグメント範囲

PROTOCOL & PORT:「22」

※今回はSSHによるアクセス可にするため、22番ポートを指定します。

PUBLISHER:「Linux-test」

ポリシー設定

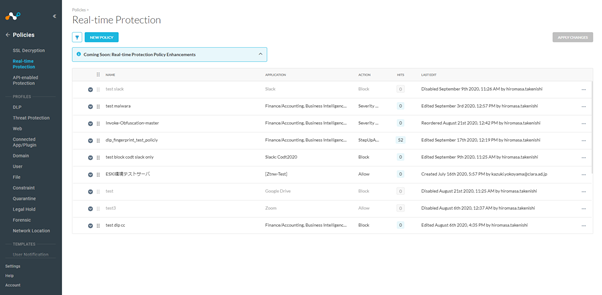

「Home」⇒「Policies」⇒「Real-time Protection」の順に遷移(下記図)。

「NEW POLICY」をクリック。

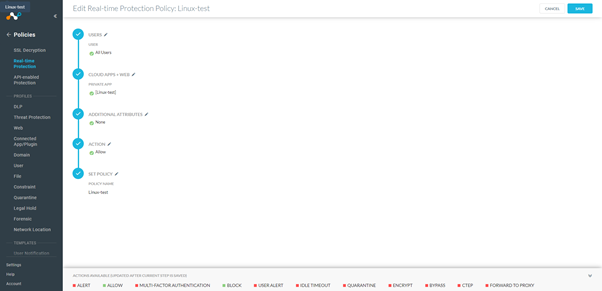

アクセス元を「ALL」で許可

・アクセススはローカル環境

・アクセスポリシーは「ALLOW」で許可

・ポリシー名称を「Linux-test」にします。

上記の流れで設定完了しますと、下記図示している通りにクライアントからVPN張らずにローカル環境へアクセス可能になります。

中継サーバPublishersグローバルIP情報:xxx.xxx.122.133

中継サーバPublishersローカルIP情報:172.31.36.90

接続対象サーバローカルIP情報:172.31.34.112

※ローカル環境アクセスには、事前に中継サーバからのアクセスを許可するほか、クライアント端末にインストールしたNetskope Clientも有効化する必要があります。

まとめ

今回はAWS環境についての設定を説明しました。

VMwareの場合はNetskope Publishersエージェント入っていたOVAイメージから展開となり、Hyper-Vの場合はVHDXイメージから展開することになります。以降、上記の設定手順に沿って実施すれば、VMware、Hyper-Vのローカル環境へのアクセスも可能となります。

Clara WSI Solutionサイトはこちら

https://ci.clara.jp/solution//wsi/

Clara WSI Solutionで展開しているツールについての他ブログ記事はこちら

<Oktaについてのブログ記事>

Oktaの多要素認証機能について

<Cloudflare Accessについての記事>

SAML(Okta SSO認証)を利用したCloudflareAccess機能について

Okta SSO認証-OpenIDConnectを利用したCloudflareAccess機能について

<Netskopeについての記事>

NetskopeのSCIM(Okta連携)について

リモートワーク時代におけるVPN接続以外の接続方式 in NPAについて

<SentinelOneについての記事>

SentinelOne ロールバック&ネットワークの切断を試してみた!