お久しぶりです。インフラエンジニアの竹西です。

今回はタイトルの通り EDR/EPP 製品 SentinelOne の自動脅威対応で実施可能なグロールバックとネットワークの切断機能を試してみました。

機能概要と使用用途

保護レベルとロールバック

まずはどういった機能なのか、またどういった用途が想定されるのか見ていきましょう。

SentinelOneの脅威対処は保護レベルを段階的に設定することが可能です。

保護レベルの高い設定にするとレベルの低い挙動もincludeされて実行されるようになります。

ロールバックはその保護レベルの一番高いレベルの脅威対処の挙動となります。

| 機能 | 説明 | 保護レベル | 想定される用途 |

| プロセスの停止と隔離 | 対象のプロセスを強制停止しファイルを暗号隔離します。 | 低 | 各種マルウェアへの全般的な対応として有効です。 |

| 修復 | レジストリなどの変更等を感染前の状態に修復します。 | 中 | 各種マルウェアへの全般的な対応として有効です。 |

| ロールバック | VSS機能により対象ファイルをロールバックします。(Windows限定) | 高 | ランサムウェアに感染した場合に有効です。 |

ネットワークの切断

ネットワークの切断は脅威対処のオプション機能の一つです。

感染が確認されたデバイスをネットワーク的に隔離することで感染の拡大等を抑えることを目的に使用されます。

また隔離後でもSentinelOne管理コンソールからネットワークへの再接続等といった感染したデバイスへの操作は可能です。(DNS通信も可)

逆に言うとコンソールからネットワークへの再接続を実施しないとデバイスは隔離されたままということになります。

設定

環境情報

| マシン種別 | OS | エージェントバージョン | ホスト名 | 所属ネットワーク |

| VM | Windows 10 Pro (18362) | 4.2.6.171 | takenishi-test1 | 10.0.0.0/16 |

ロールバック設定

それでは実際に設定をしていきたいと思います。

今回SentinelOneエージェントは既にインストール済みの環境で設定を確認していきたいと思います。

先で軽く触れたように保護レベル:ロールバックの機能はWindows端末のVSSを利用した機能のためWindows限定の機能ですのでご注意ください。※Mac等では使用できません。

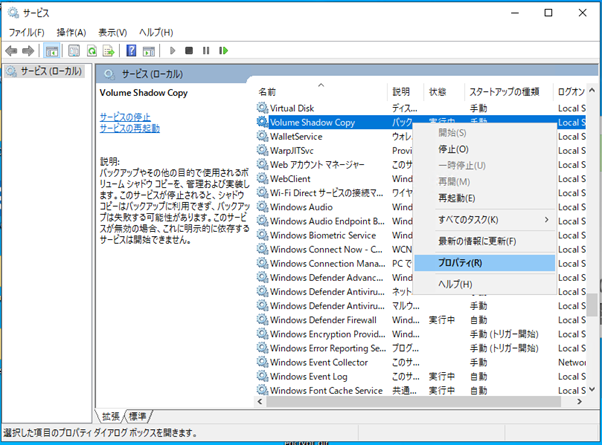

1.VSSの有効化

まずはWindows端末でVSSが有効化されているか確認しましょう。

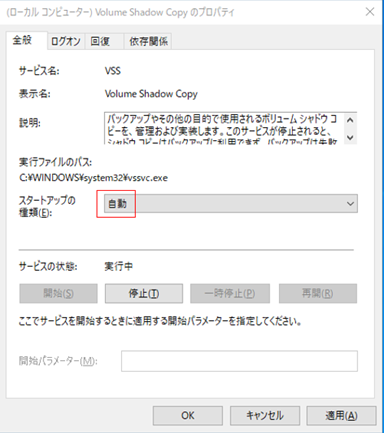

Windowsの検索ボックスに「services」と入力し サービス を立ち上げ、「Volume Shadow Copy」を選択し右クリックしてプロパティを選択します。

その後、プロパティ画面から”スタートアップの種類”が「自動」または「手動」となっていればVSSは有効となっています。

無効の場合、OS再起動を実施後からSentinelOneエージェントはVSSスナップショットの作成を開始します。

※この後実施するSentinelOne管理コンソール上でもスナップショットを有効も必要です。

2.スナップショット/改ざん防止の有効化

SentinelOne管理コンソール [Sentinel] > [ポリシー] 画面へ遷移し画面中ほどにあるエージェント設定から「スナップショット」を有効化します。

これでSentinelOneエージェントでVSSが作成されます。

また、「改ざん防止」も同じタイミングで有効化しておきます。

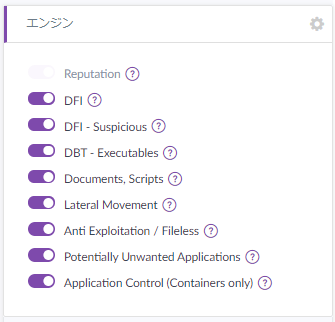

3.保護レベルの変更

SentinelOne管理コンソール [Sentinel] > [ポリシー] 画面へ遷移し「保護レベル」を「ロールバック」に設定します。

| Tips:このタイミングでエンジンがすべて有効化されていることも確認しておきましょう。 |

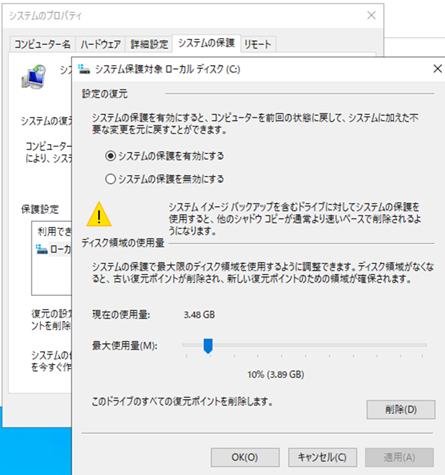

4.VSSスナップショットの確認

[システムのプロパティ]から[システムの保護]を開き「システムの保護を有効にする」が選択されていることおよび最大使用量の設定が10%となっていることを確認します。

※SentinelOne社が最小値として10%を推奨しています。

上記が確認できれば管理者権限でコマンドプロントを起動しvssadmin list shadows コマンドで実際にスナップショットが保存されているか確認します。

スナップショットは4時間おきに作成されます。

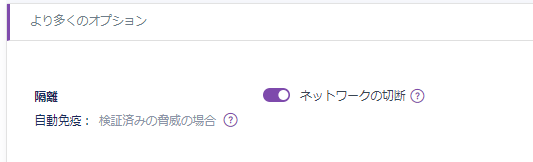

ネットワークの切断設定

ネットワークの(自動)切断の設定はコンソールでポチポチするだけです。

再度、SentinelOne管理コンソール [Sentinel] > [ポリシー] 画面へ遷移し隔離「ネットワークの切断」を有効化します。

以上が設定となります。SentinelOne側での設定はポリシー設定をするのみということで簡単に設定ができることが確認いただけたかと思います。

自動脅威対処の確認

それでは実際に脅威を検出した場合の挙動を確認してみましょう。

| Tips:おっと、忘れるところでした!今回はスムーズに自動対処するためにポリシーの「悪意のある脅威」,「疑わしい脅威」ともに「保護」を選択しておきます。 |

その前に。。

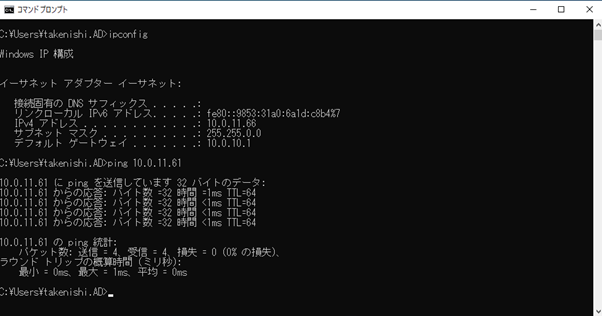

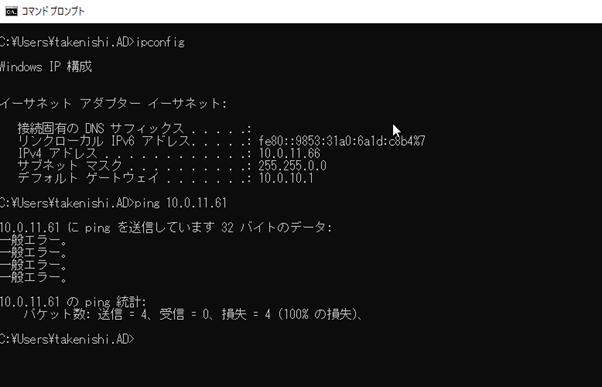

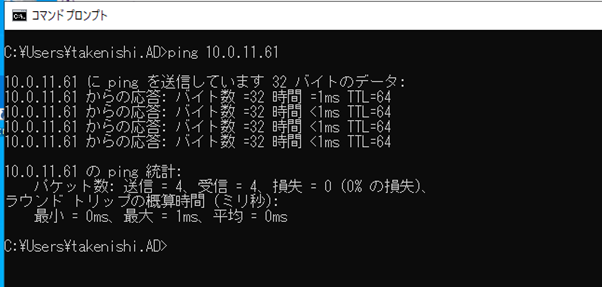

現在のネットワーク情報を確認しておきましょう。

自IPは10.0.11.66で同じネットワークにいる端末へping到達することが確認できました。

つづいて検出してくれるであろう検体を確認しましょう。

今回はシステムに影響を与えるようなコマンドを含んだbatファイルを用意しました。

脅威ファイルの実行

さて、このbatファイルを実行してみたいと思います。

想定では自動でロールバックまで実行されシステム的な影響は発生しないはずです。

また、ネットワークから切断され感染拡大を防いでくれるはずです。

ファイルを実行した瞬間に脅威を検出しました。

また、RDPで接続しているVMだったのでその後すぐにRDP接続が切断されてしまいました。

これはネットワークの切断設定がうまく実行されたと思ってよいようです。

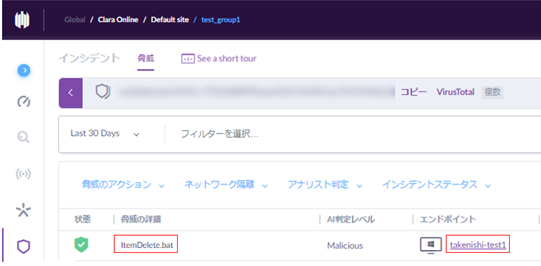

管理コンソールから脅威と対処の確認

脅威検知とRDPの切断を体感しましたが実際にコンソールでどのように脅威情報とデバイスの状態を[インシデント]画面から確認できるのかみてみましょう。

確かに脅威を検出したことがわかります。

また、状態が緑の盾マークとなっているので対処済みということでしょう。

続いて対象をクリックしてドリルダウンし詳細を確認してみましょう。

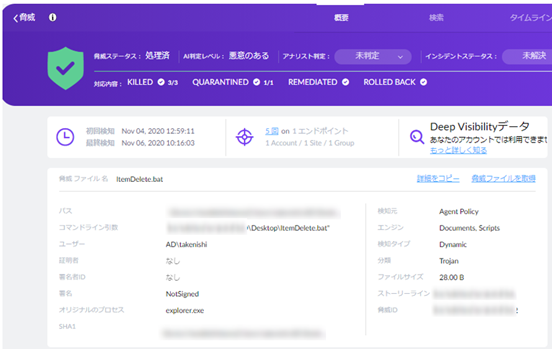

詳細画面では上部の紫のヘッダ部分で脅威の対処状態や自動対処でどこまで実行されたのかを確認。

ステータスの状態の変更などができます。

この画面ではロールバックまで実行されたことが見て取れます。

また詳細画面の白い背景のボディ部では脅威ファイルのパスやファイルのハッシュ値、分類等を確認できます。

今回はトロイの木馬として分類されたようですね。

そして詳細画面の画面下部にエンドポイント(デバイス)の状態をここから確認することが可能です。今回は「ネットワークの状態」に注目してみましょう。

「Disabled」となっていることが確認でき、この端末がネットワークから切断されていることがわかります。

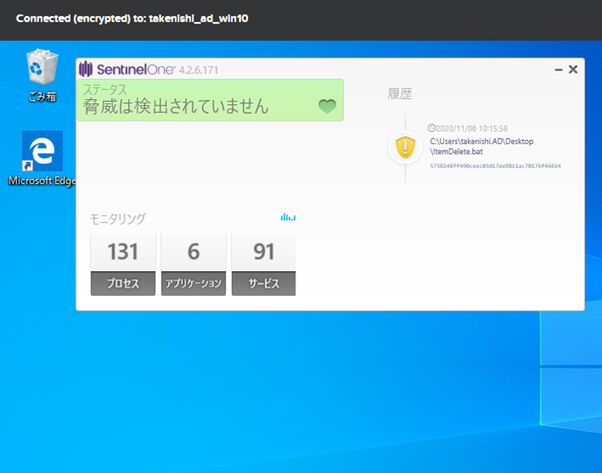

エンドポイント(デバイス)からみたネットワーク

ではエンドポイント(デバイス)からみたネットワークはどういった状態なのでしょうか?

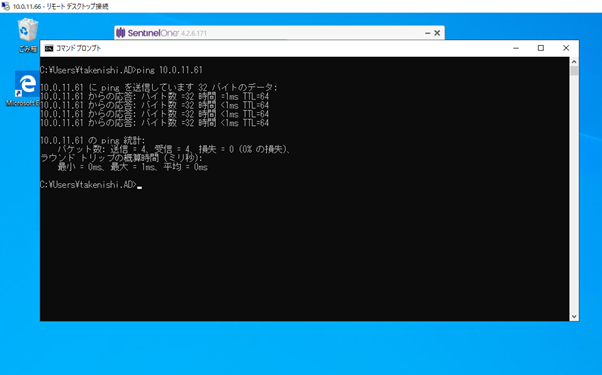

対象がVMですのでHWNに搭載されているコンソールから画面を確認してみたいと思います。

まず、ログインしてすぐSentinelOneエージェントのUIから脅威がなくなり正常の緑色になっていることがわかりました。また、もともとbatファイルが存在していた場所にファイルがないことからもファイルが取り除かれたこともわかりました。

さて、本題のネットワークの状態はどうでしょう?

同じネットワークの別ホストへpingコマンドを試しましたが先ほどと違い接続できないことがわかります。

RDPでの接続ができないこととあわせてインバウンドアウトバウンドともに通信ができないようです。

| Info: 個人的に気になったのでどのようにトラフィックを制御しているのか簡単に考えてみました。とりあえずネットワーク設定およびWindowsファイアウォールを確認しポリシーが変更されていないということからおそらくフィルタドライバなどで通信をフィルタしているのではないかなぁと考えています。 |

ネットワークへの再接続

SentinelOne管理コンソールからの操作

今までの検証でロールバックおよびネットワークの切断を確認できました。

ですが、脅威対処が完了し他デバイスを再度ビジネスに使用するにはどうしたらよいのでしょうか。

というわけで最後にネットワークから切断したデバイスを再度接続してみたいと思います。

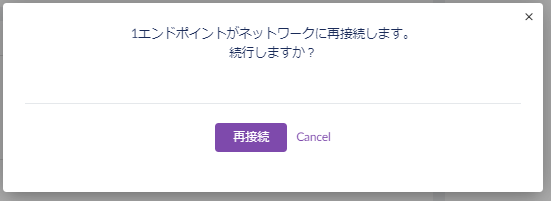

先ほどの[インシデントの詳細画面]のエンドポイントに記載されていたネットワークの状態 「Disabled」をクリックするとメニューが表示されるので「ネットワークに再接続します」をクリックすればデバイスはネットワークに再接続することが可能です。

※他にもいくつか方法があります。

これでSentinelOneの管理コンソールからはネットワークに接続されました。

エンドポイント(デバイス)からみたネットワーク

デバイスから見るとどうでしょうか?

pingが通るようになっており、ネットワークに接続されたことが確認できました。

RDPも接続でき、これでネットワーク切断前の状態に戻ったことが確認できました。

まとめ

いかがでしたでしょうか?

このようにSentinelOneは設定を限りなくシンプルにし、IT管理者の管理コストをなるべく下げることができるとても高機能なEDR/EPP製品ということがおわかりいただけたと思います。

特に、自動対処の設定を入れることでインシデントレスポンスの初動で大事だといわれているネットワーク隔離などを機械的に行うことができるという点において本当に便利だなと私自身思った次第です。

ぜひSentinelOneにご興味のある方はClara WSI Solutionにて取り扱いしておりますので、お引き立ていただければと思います。

Clara WSI Solutionサイト

https://ci.clara.jp/solution//wsi/

以上、ありがとうございました!!

次は何をかこうかな~

Clara WSI Solutionで展開しているツールについての他ブログ記事はこちら

<Oktaについてのブログ記事>

Oktaの多要素認証機能について

<Cloudflare Accessについての記事>

SAML(Okta SSO認証)を利用したCloudflareAccess機能について

Okta SSO認証-OpenIDConnectを利用したCloudflareAccess機能について

<Netskopeについての記事>

NetskopeのSCIM(Okta連携)について

リモートワーク時代におけるVPN接続以外の接続方式 in NPAについて

<SentinelOneについての記事>

SentinelOne ロールバック&ネットワークの切断を試してみた!