本ブログ記事では、Cloudflareのログインメソッド(Okta SSO認証-OpenIDConnect)を使った設定手順を紹介します。

Cloudflareのログインメソッド(One-Time Pin)を使ったログインが既に設定できていることが本手順の前提条件となります。

別のログイン方法(Okta SSO認証-OpenIDConnect)に変えることにより、Okta とOpenIDConnectを使って特定のIPアドレス(例:1.1.1.1)のみログインが成功し、Cloudflareの接続先サーバのWebが正常に閲覧できるかというところまでが今回の手順となります。

詳細な手順等は、以下の公式マニュアル等を確認しましょう。

<Cloudflare Docs>

https://developers.cloudflare.com/access/configuring-identity-providers/okta

Cloudflareのログインメソッド(Okta SSO認証-OpenIDConnect)

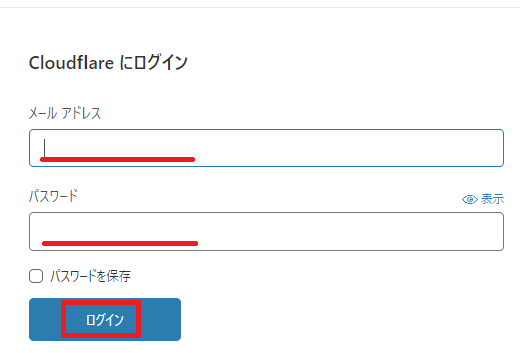

1.初めに、既に登録している[メールアドレス],[パスワード]を入力して、Cloudflareの管理画面に[ログイン]ボタンを押しましょう。

※Oktaと連携されている場合は、Okta経由でCloudflareの管理画面へのログインでもOKです。

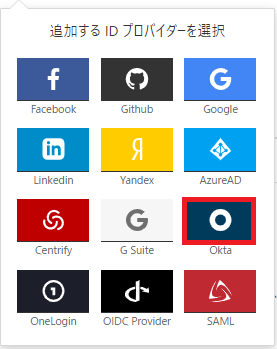

2.ログイン後、画面上部の[Access]を選択し、以下の[+]ボタンを押し、[Okta]のアイコンを選択します。

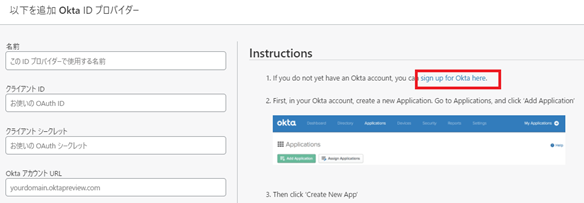

3. [Okta]のアイコンを選択した後に、以下の別画面がでてくるので、赤枠の右側のリンクを選択します。

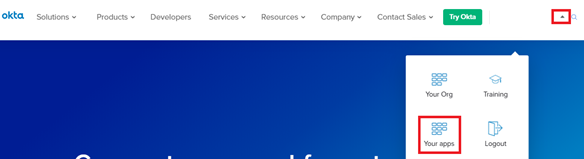

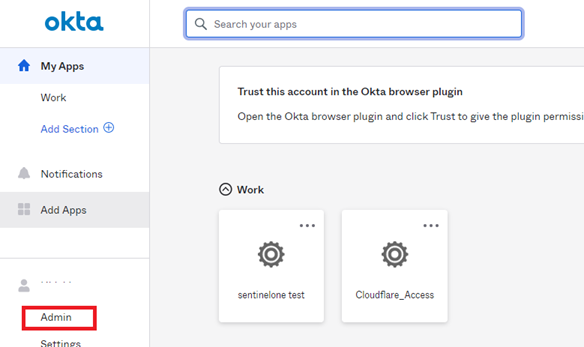

4.Oktaの管理画面にログイン後、右上の赤枠のマークを選択し、[Your apps]を選択します。

5.次に、[Admin]ボタンを選択

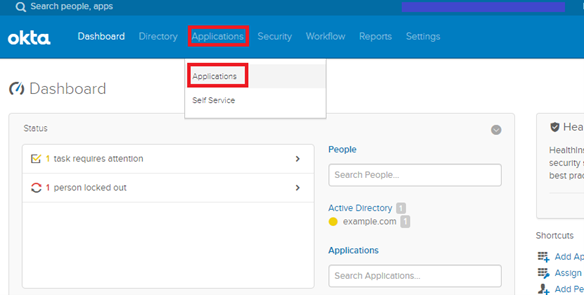

6.次の画面の[Applications]を選択し、[Applications]を選択します。

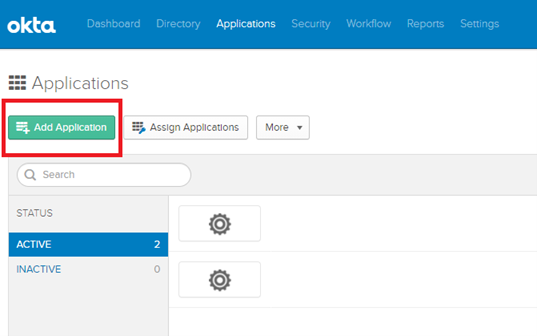

7. [Add Application]ボタンを押します。

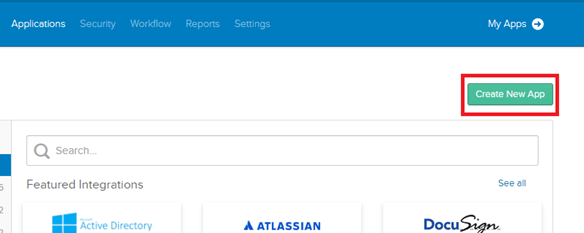

8. [Create a New App]ボタンを押します。

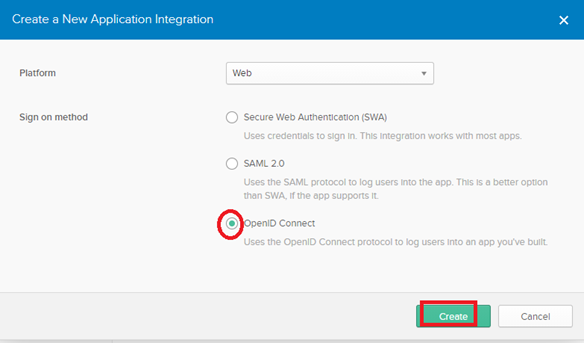

9.次の画面で、[OpenID Connect]を選択し、[Create]ボタンを押します。

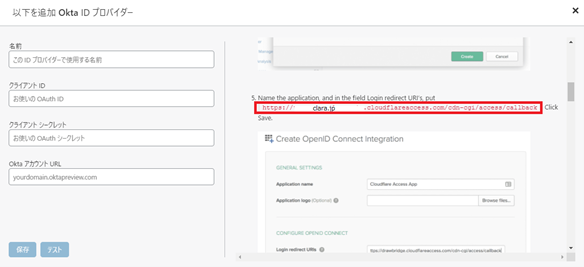

10.今度は、Cloudflare側の画面に戻り、右側の5.の以下の赤文字をコピーします。

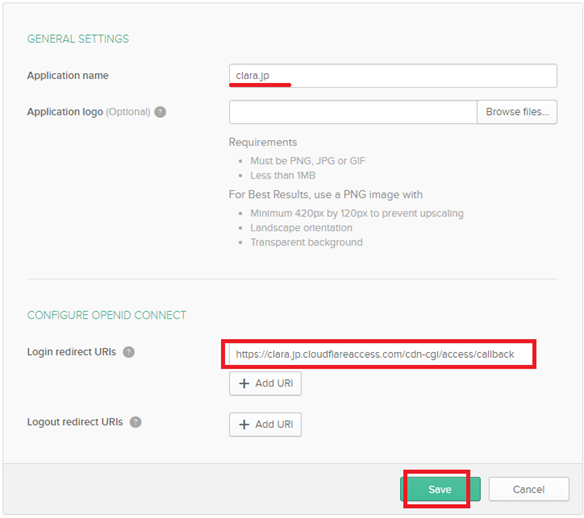

11. 次に、Okta側の画面に戻り、[Application name]欄には、任意の文字列を入力、 [Login redirect URIs]欄には、上記手順10.でコピーした文字列を貼り付けし、[Save]をボタンを押します。

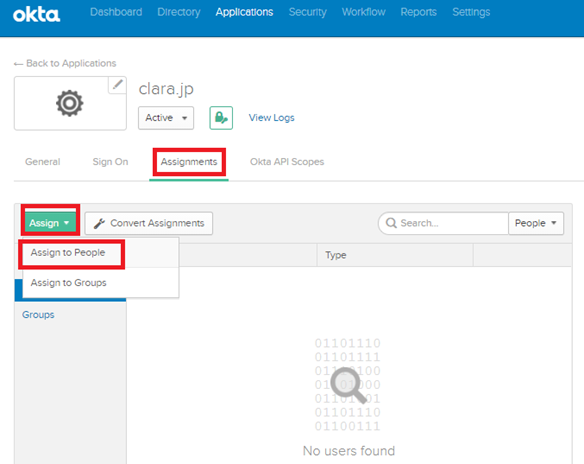

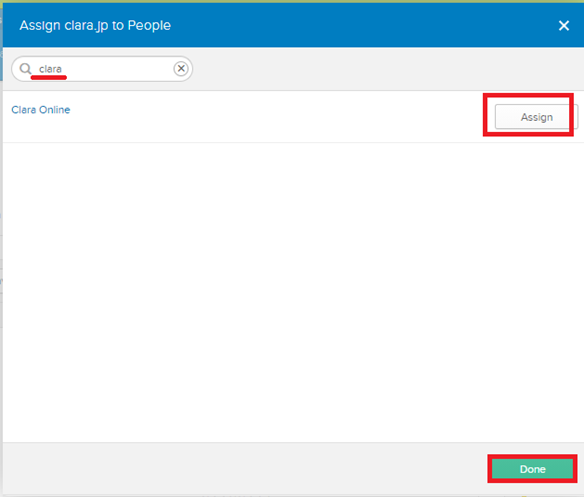

12.その後、画面が変わり、[Assignments]タブを選択し、[Assign]を選択し、[Assign clara.ik to People]を選択します。

13.検索窓からアサインをしたい人を検索し、右側の[Assign]を選択します。

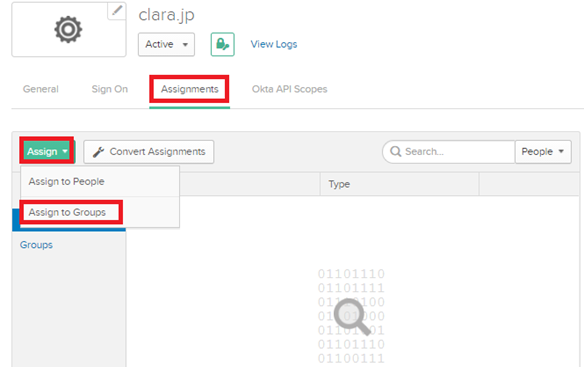

14. 再度[Assign] ボタンを選択、[Assign clara.ik to Groups]を選択します。

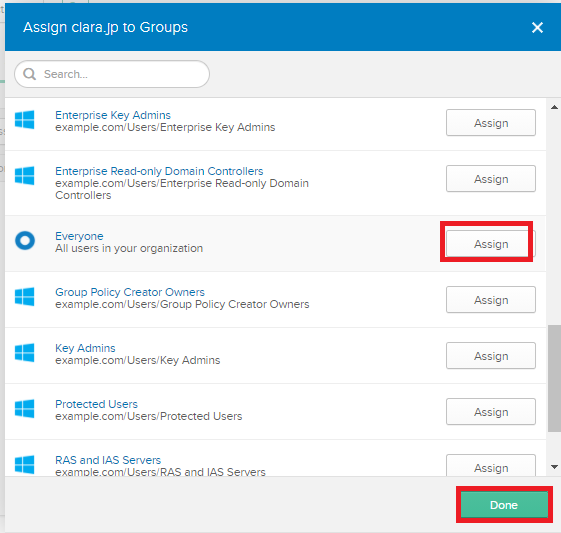

15. [Everyone]の右側の[Assign]を選択し、[Done]を選択します。

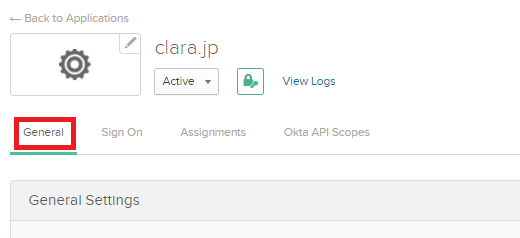

16.[General]のタブを選択します。

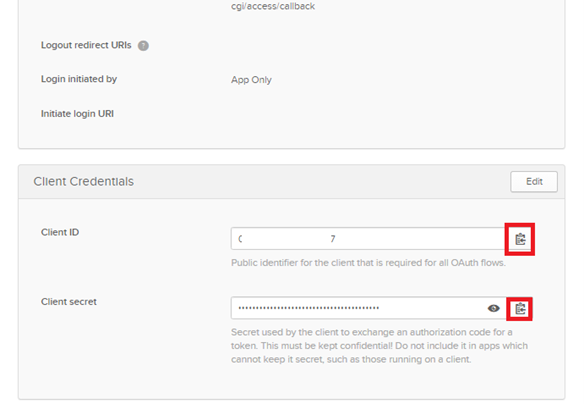

17.[Client ID]と[Client secret]の欄をそれぞれ、コピーをします。

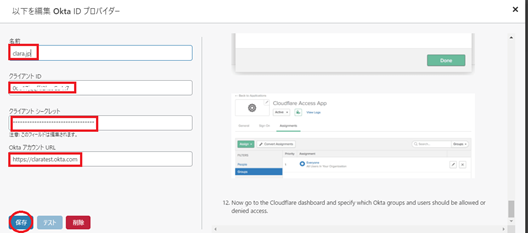

18.Cloudflare側の管理画面に戻り、[名前]の欄には任意の文字を入力します。

[クライアントID]欄には、上記17.の手順でコピーしたものを貼り付けをし、[クライアントシークレット]欄にも、上記17.の手順でコピーしたものを貼り付けします。

その後、最後に、管理されているOktaのURLを[Okta アカウント URL]欄に入力し、左下の[保存]ボタンを押します。

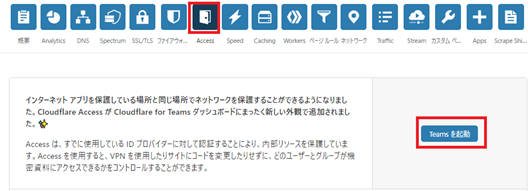

19.Cloudflare側の管理画面の画面上部の[Access]ボタンを選択し、[Teamsを起動]ボタンを押します。

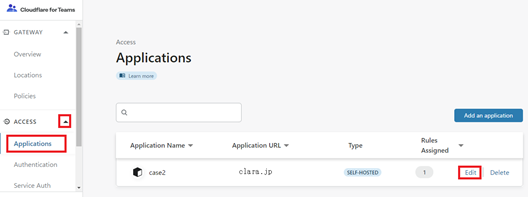

20.左側の[ACCESS]を選択し、[Applications]を選択し、Okta SSO認証-OpenIDConnectの認証方法へ変更したい対象を選択します。

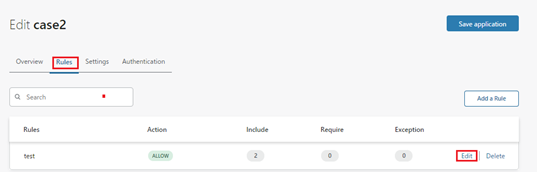

21.[Rules]タブを選択し、[Edit]を選択します。

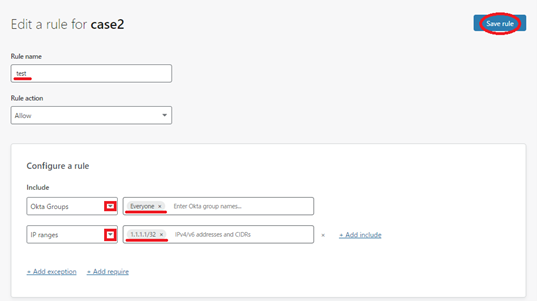

22.[Rule name]欄には、任意の名称を入力し、下の画面のInclude欄から[Okta Group]を選択し、許可をしたいグループ名を入力します。

かつ、特定のIPアドレス(例1.1.1.1/32)のみ許可したい場合は、画面下の[+Add include]を選択、その後、[IP ranges]を選択し、許可したいIPアドレスを入力、

その後、画面右上の[Save rule]ボタンを押します。

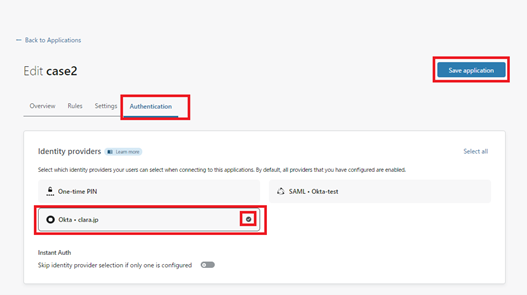

23.次に画面上の[Authentication]タブを選択し、[Okata]を選択し、チェックマークが入っていることを確認し、画面右上の[Save applications]ボタンを押し認証方法を変更します。

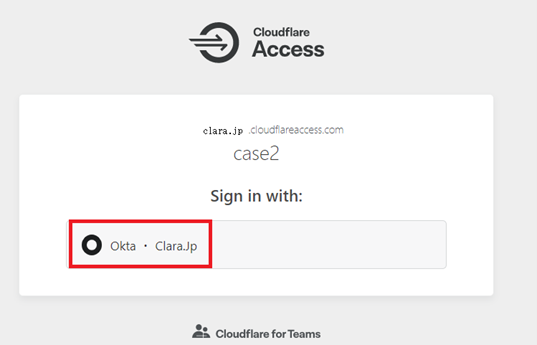

24.その後、Cloudflareに設定しているサブドメインにアクセスし、Okta経由の認証画面が表示され、Oktaの認証が成功するか確認してください。

25.次にoktaのユーザ名や、パスワードを入力し、[サインイン]ボタンを押します。

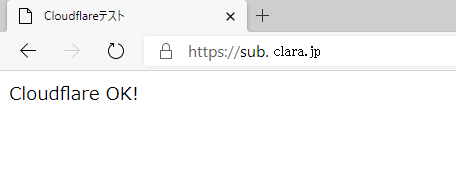

26.その後、Cloudflareで接続している先サーバのWebページが表示されます。

以上となります。

まとめ

OpenIDConnectを利用した設定方法をご紹介させていただきました。

色んな方法にて認証をかけることはできますが、認証方法を適切に管理することがセキュアに運用することができると思いますので定期的に認証方法を確認してみましょう。

Clara WSI Solutionのサイトはこちら

https://ci.clara.jp/solution//wsi/

Clara WSI Solutionで展開しているツールについての他ブログ記事はこちら

<Oktaについてのブログ記事>

Oktaの多要素認証機能について

<Cloudflare Accessについての記事>

SAML(Okta SSO認証)を利用したCloudflareAccess機能について

Okta SSO認証-OpenIDConnectを利用したCloudflareAccess機能について

<Netskopeについての記事>

NetskopeのSCIM(Okta連携)について

リモートワーク時代におけるVPN接続以外の接続方式 in NPAについて

<SentinelOneについての記事>

SentinelOne ロールバック&ネットワークの切断を試してみた!