2020年10月に弊社からリリースしたClara WSI Solutionで提供している「Okta」にはアカウント管理を補助する充実した機能が提供されています。

本ブログではOktaの多要素認証機能についてご紹介していきます。

Oktaの多要素認証

多要素認証(MFA)とは

多要素認証(Multi-Factor Authentication)とは、クラウドサービスへのログイン時などに、2つ以上の異なる”要素”の組み合わせによって行う認証方法を指します。

“要素”は知識要素、所有要素・生体要素の三要素からなり、例えば「ユーザーが『ID/パスワード(知識要素)』を利用しログインする際、所有している『スマートフォン(所有要素)』のアプリでセキュリティトークンを発行しサービスの該当画面に入力するといった認証」の仕組みです。

メリットは、複数要素での認証になるため、万が一の情報漏洩やなりすましの対策として非常に有効です。

デメリットは、一つのログインに対してアクションが増えること、認証方法(要素)の紛失でもログインできなくなりますが、昨今のセキュリティ保護意識から、多要素認証は多くの企業様でも導入されております。

Oktaでは多くのアプリケーションのログイン情報を持つため、よりセキュアなログイン管理として多要素認証を設定いただくことをおすすめします。

Oktaでの多要素認証

OktaではOktaベンダにて提供されている Okta Verify を基本にいくつかの多要素認証方法を提供しています。

以下いくつか代表的なものをご紹介します。

・Okta Verify

-Oktaより提供されるセキュリティトークン生成のスマートフォンアプリを利用します。

一定時間で更新されるトークンをログイン時に入力頂く認証方法です。

・SMS Authentication

-ログイン時に、SMSに送られてくるセキュリティトークンを利用します。

・Voice Call Authentication

-音声通話によるセキュリティトークンを利用します。

・Google Authenticator

-Googleから提供されるスマートフォンアプリを利用します。

Oktaでの多要素認証の管理

Oktaではユーザーに振り分けたグループ毎に多要素認証を管理することができます。

例えば、「正社員の多要素認証は会社としてGSuiteを利用しているのでGoogleアプリでの多要素認証にして、派遣の方はGsuiteアカウントを発行しないので OktaVerify にしておきたい」といった際に、Oktaでそれぞれのユーザグループ毎に別の多要素認証を割り当てる事が可能です。

Oktaでは、ユーザーやユーザーグループ単位でアプリケーションを登録できるので、多要素認証でもグループ管理することにより複雑な設定を簡単なUIで管理設定いただけます。

Oktaでの多要素認証設定方法

それでは具体的な多要素認証の設定をご案内します。

今回は OktaVerify での設定と OktaVerify のみの設定プッシュ通知の設定を解説します。

<管理者側の操作>

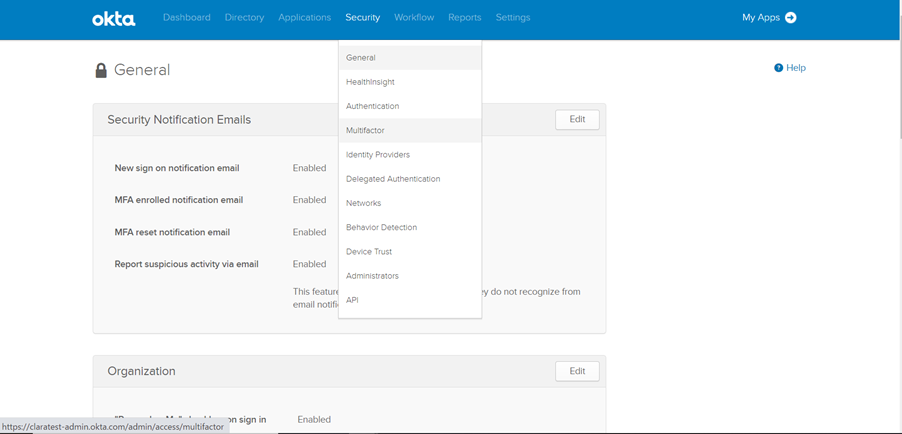

1. SecurityタブよりMultifactorを選択します

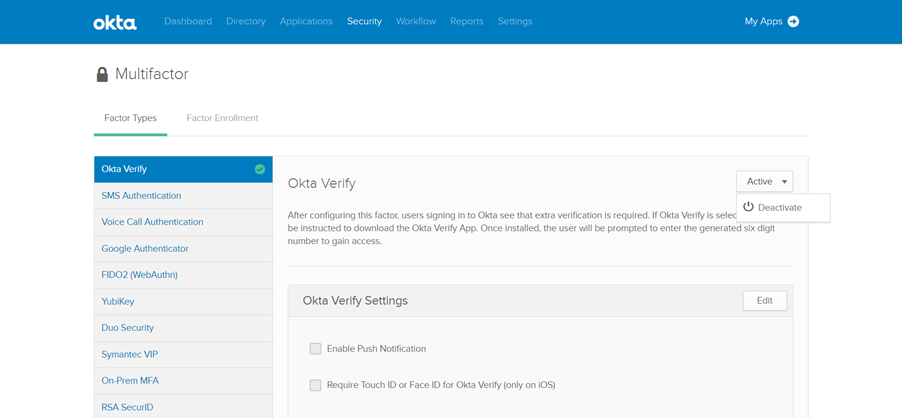

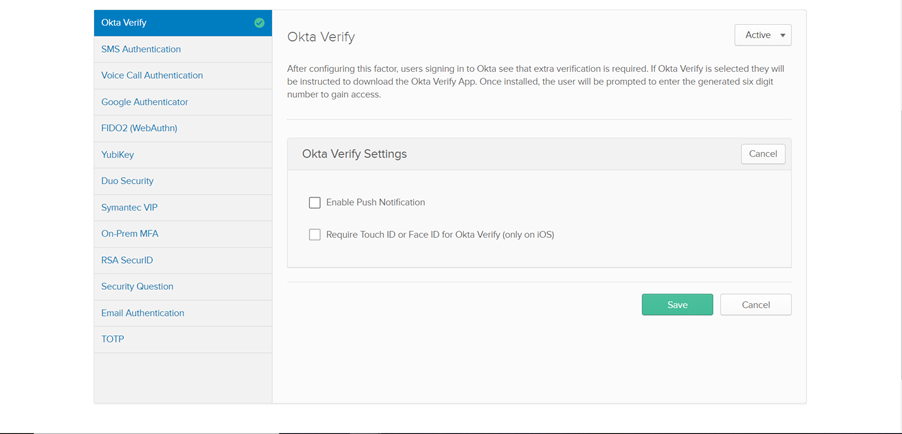

2. Factor Typesタブより Okta Verify を選択し、右上のセレクトボックスをActiveに変更します。これだけでOkta Verifyを多要素認証の方法として登録完了です。

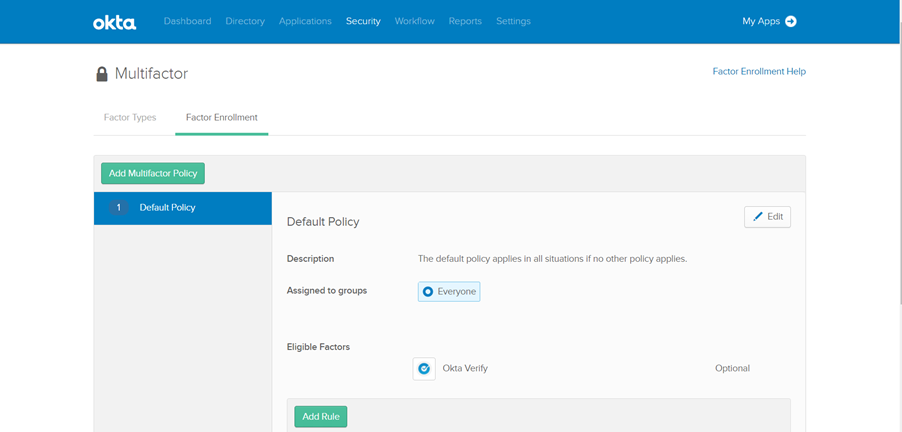

3. Factor Enrollmentタブから現在登録されているポリシーを確認できます。

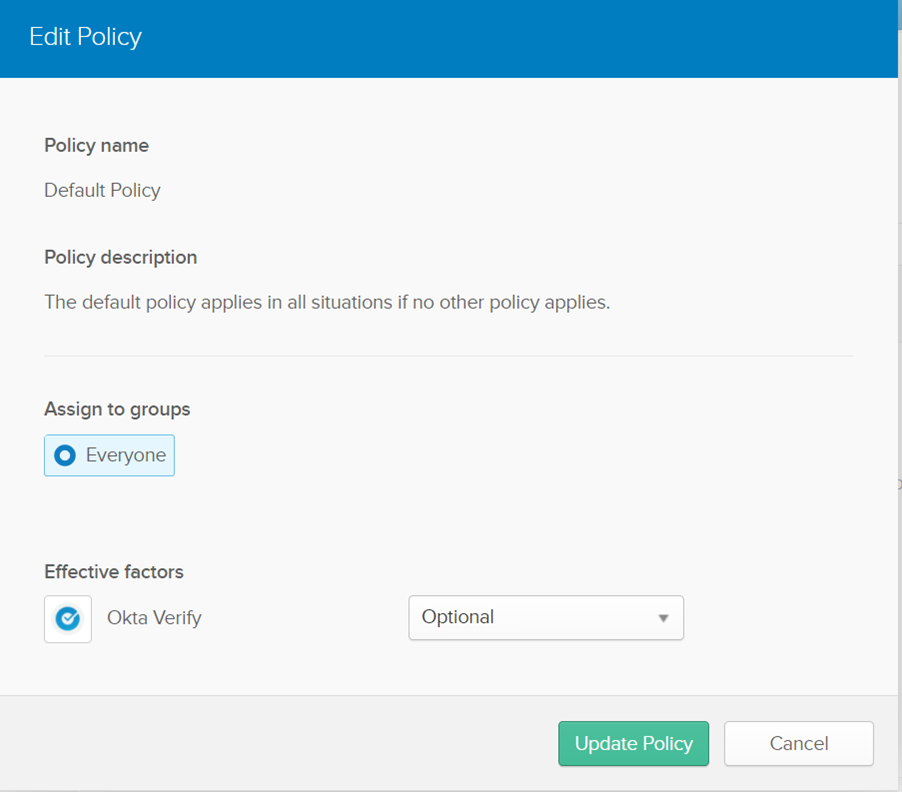

a. Assigned to groups – 適応するグループを設定いただく事で対象のグループユーザへのみ対象の多要素認証を設定できます。

b. Eligible Factors – 対象のポリシーで設定されている多要素認証が確認できます。

複数設定することも可能ですし、Optional(任意)・Required(必須)・Disabled(無効)をそれぞれの認証方法で設定することが可能です。

c. Add Rule – IPアドレスの制限等細かい設定も可能となっています。詳細はまた別のブログ記事にてご紹介できればと思います。

4. Factor Typesタブに戻り、Okta Verify の Okta Verify Settings を確認していきます。

認証方法毎に詳細設定は異なります。

a. Enable Push Notification – この設定を有効にすることで、プッシュ機能が有効になります

b. Require Touch ID or Face ID for Okta Verify (only on iOS) – iOSアプリでご利用いただいている場合には指紋認証や顔認証を求めることも可能です。さらにセキュアな認証が可能となります。

管理者での設定は以上になります。

上記を有効にする事で利用者がアカウントをアクティベートする際に対象の多要素認証を設定することが可能になります。

<ユーザ側の操作>

1. 管理者より送られてきたアクティベートメールからリンクを押下し、アカウント登録をおこないます。

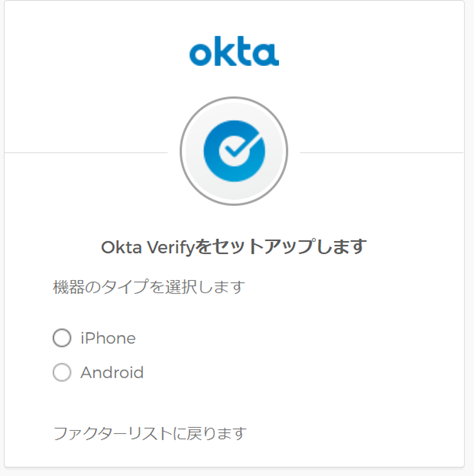

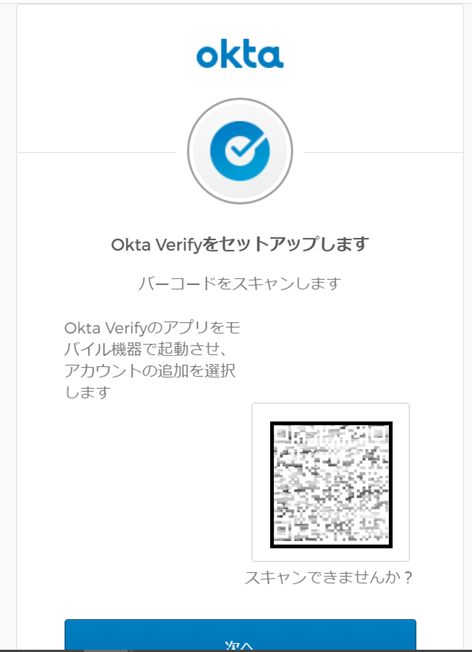

2. ID、パスワードの登録が完了すると、設定された多要素認証の登録が求められます。Okra Verifyを選択すると、画面にQRコードが表示されるので、アプリでQR認証をおこないます。

3. QRを読み込むとセキュリティートークンがアプリ上に表示されます。表示されたトークンを更新時間内に入力することで認証ができます。

4. 一度ご登録いただくことで、毎ログイン時にOkta Verfyでの認証が求められるようになります。

操作者の操作は以上です。

管理者によって有効化されればユーザは難しい操作をせず簡単に多要素認証の設定ができます。Okta Verifyでは登録した端末の紛失等が発生するとログインができなくなりますが、本人を確認する多要素認証としては正しい働きと言えます。もちろん、管理者から認証をリセットすることも可能です。

Oktaの多要素認証を活用し、このリモートワーク時代によりセキュアな認証情報管理を実装してはいかがでしょうか。

Clara WSI Solutionのサイトはこちら

https://ci.clara.jp/solution//wsi/

Clara WSI Solutionで展開しているツールについての他ブログ記事はこちら

<Oktaについてのブログ記事>

Oktaの多要素認証機能について

<Cloudflare Accessについての記事>

SAML(Okta SSO認証)を利用したCloudflareAccess機能について

Okta SSO認証-OpenIDConnectを利用したCloudflareAccess機能について

<Netskopeについての記事>

NetskopeのSCIM(Okta連携)について

リモートワーク時代におけるVPN接続以外の接続方式 in NPAについて

<SentinelOneについての記事>

SentinelOne ロールバック&ネットワークの切断を試してみた!