ゼロトラストベースのセキュアなテレワーク環境を実現するクラウド活用ソリューション「Clara WSI Solution」。

その中で提供しているOkta・Cloudflare。

本ブログでは、CloudflareAccessのログイン方法をOktaと連携することで、SAMLを利用してログイン出来るように設定する方法について解説します。

CloudflareのOne-Time Pin Login設定は既に完了していることが前提となります。

公式のドキュメントは下記となります。

https://developers.cloudflare.com/access/configuring-identity-providers/saml-okta

ACS URL 及び SP Entity ID取得

Oktaの設定時にACS URL 及び SP Entity IDが必要となり、取得のために、まず初めにCloudflareの管理画面へログインします。

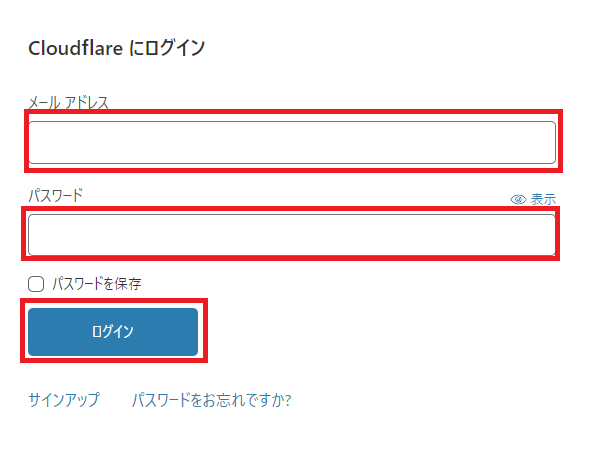

1.1 Cloudflareコンソールへログイン

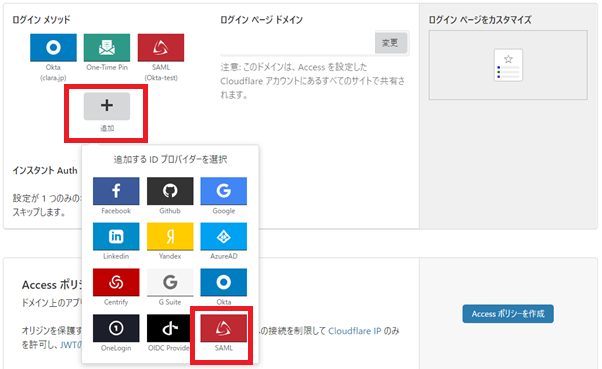

1.2 ログイン後、画面上部の「Access」を選択して、ログインメソッドから「追加」の「+」を選択

1.3 開いたタブから今回利用する「SAML」を選択

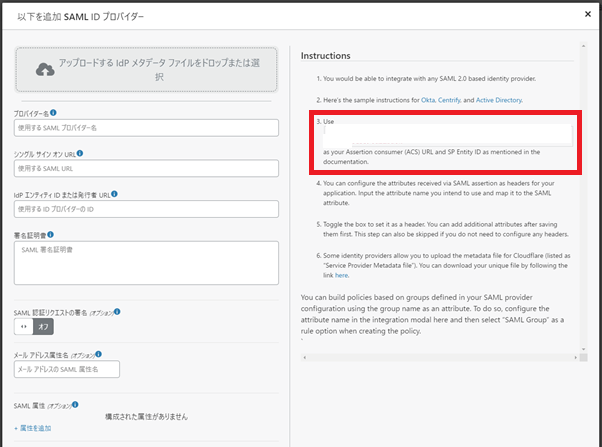

1.4 この画面から目的のACS URL and SP Entity IDを取得(コピー)

※この画面は後半の手順でまた利用します

OktaでSAMLアプリケーションを作成

2.1 新しい画面でOktaコンソールへログイン

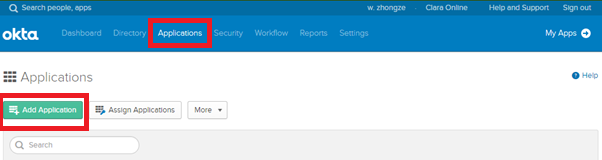

2.2 ログイン後、画面上の「Applications」を選択後、

「Add Application」アイコンを選択

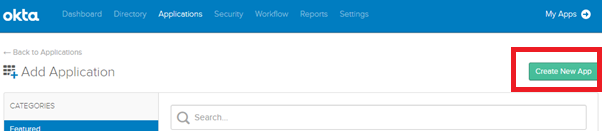

2.3 次の画面で「Create a New」から新しいアプリケーションを作成します

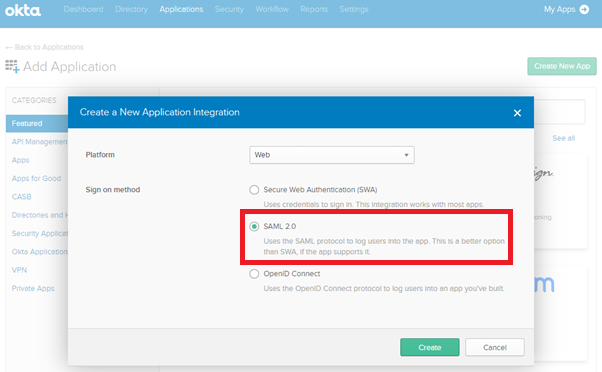

2.4 選択後表示された画面で今回使用する「SAML 2.0」を選択

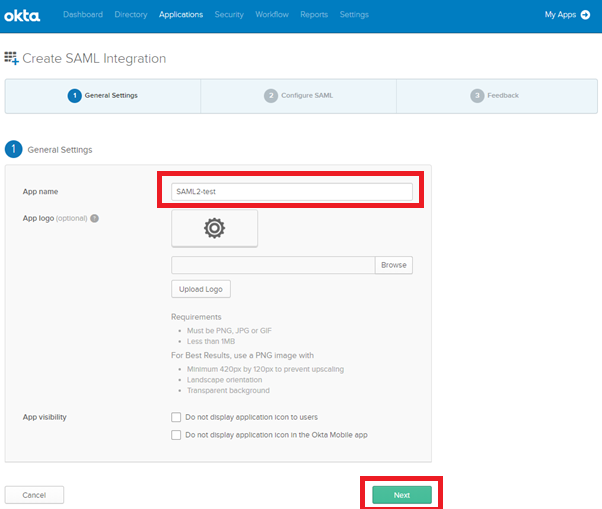

2.5 「App name」に任意の名前を入力、今回は「SAML2-test」に命名

命名後は「Next」を選択

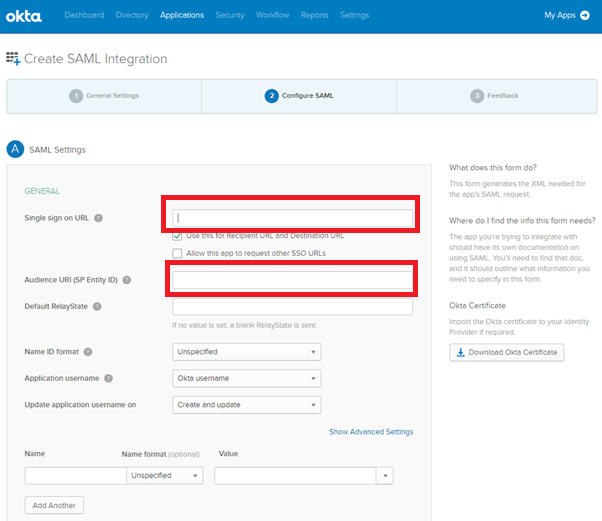

2.6 この画面で「1.」で取得したACS URL 及び SP Entity IDを

「Single sign on URL」「Audience URI (SP Entity ID)」に入力

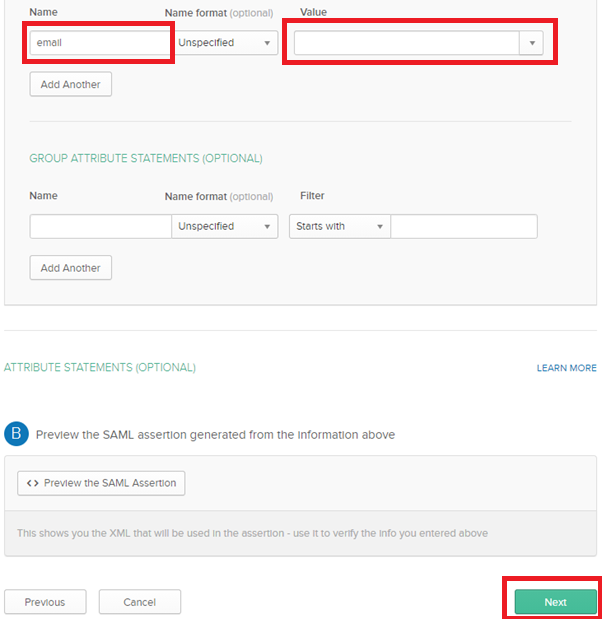

2.7「Name」に「email」を入力し、「Value」に「user.email」を入力

入力が完了したら「Next」から次の画面へ

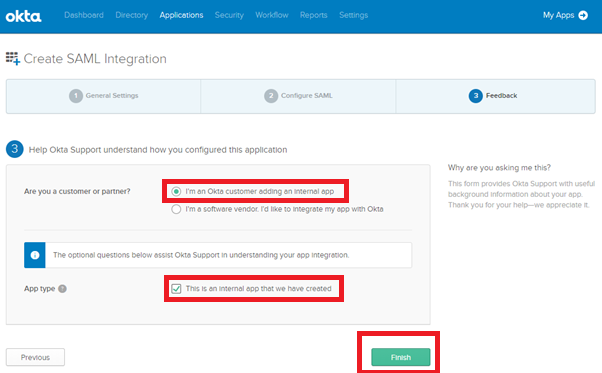

2.8 「I’m an Okta customer adding an internal app」、

「This is an internal app that we have created」をチェックして「Finish」

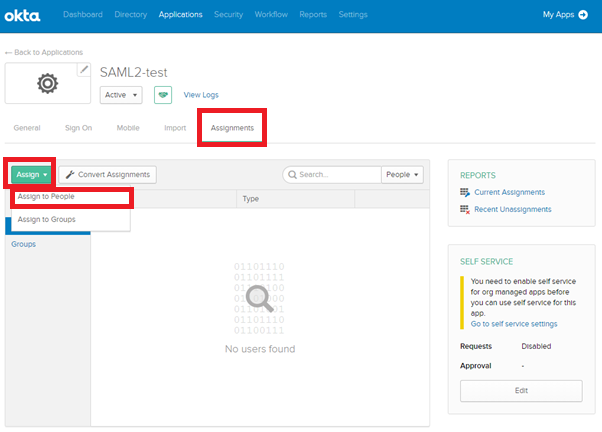

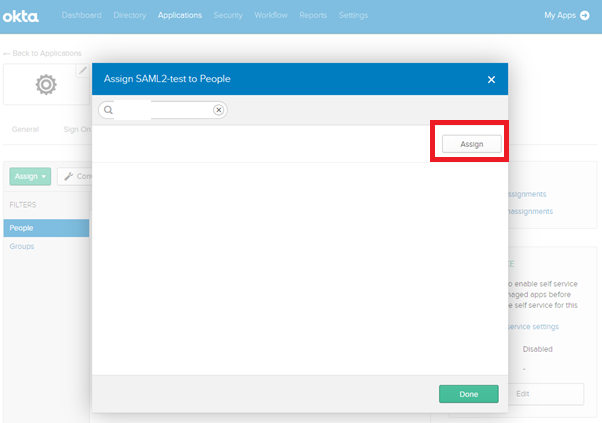

2.9 アプリケーション作成後はユーザの割り当てを設定します

画面中央から「Assignments」を選択後、「Assign」のタブから「Assign to People」を選択

2.10 許可画面から割り当てるユーザを検索し「Assign」を選択

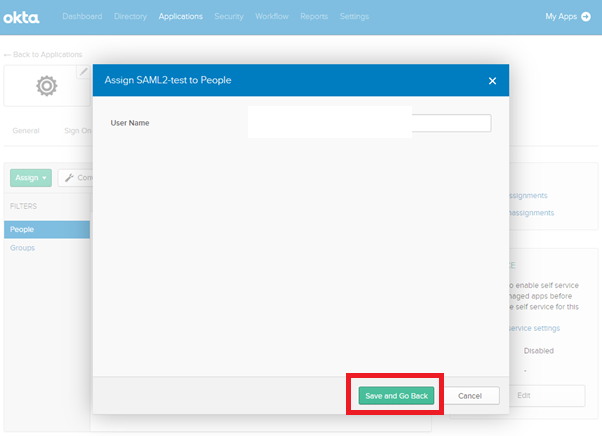

2.11 選択ユーザに間違いがなければ「Save and Back」を選択

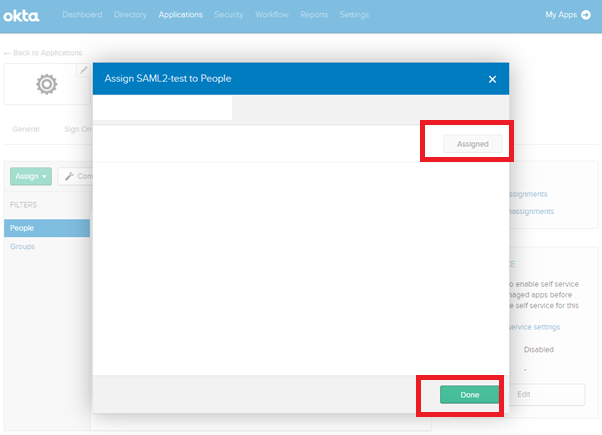

2.12 これで割当ユーザの設定が完了したため、ステータスが「Assigned」に変更されていることを確認し「Done」を選択

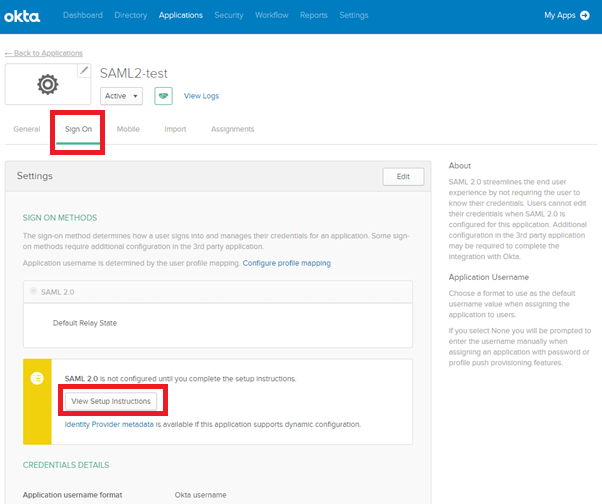

2.13 割当ユーザ設定後はメタデータ取得のため、画面中央から

「Sign On」を選択して、「View Setup Instructions」ボタンを選択

2.14 選択後開いた画面下部にあるメタデータをコピーして

「sp-metadata.xml」ファイルを作成

SAMLメソッド設定

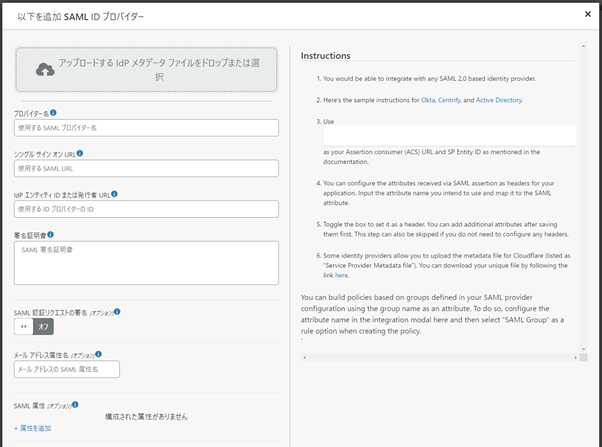

3.1 「1.」で開いていたSAMLの設定画面を表示

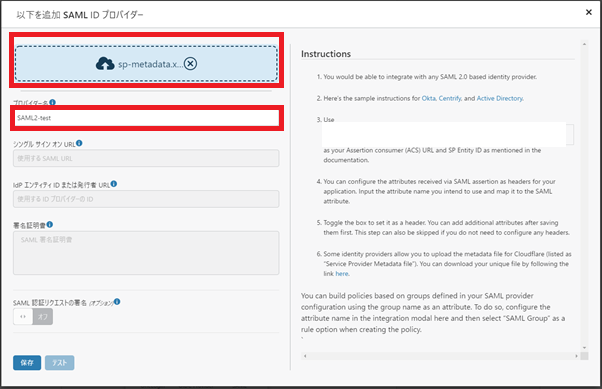

3.2 「2.14」で作成した「sp-metadata.xml」をメタファイルにアップロードし、

「プロバイダー名」で任意の名前を入力、入力後「保存」を選択

3.3 デプロイに若干時間がかかるため、処理が終わるまで待機

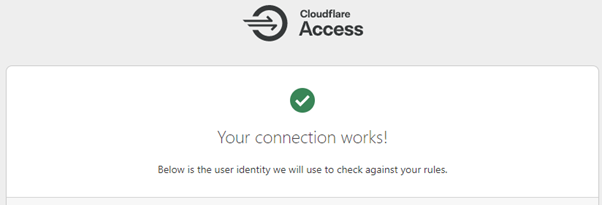

3.4 処理が終了すると「テスト」ボタンが有効化されるためテストも実行

3.5 テスト結果が別画面で開かれるため、成功していることを確認

Cloudflare Accessのログイン方法をSAMLに変更

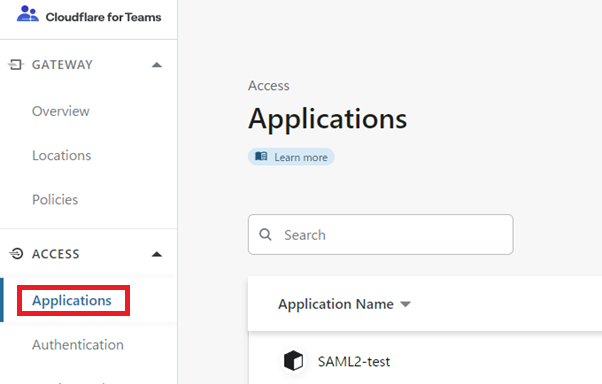

4.1 Cloudflare Access画面上から「Access」を選択後、「Teamsを起動」を選択

4.2 画面左の「ACCESS」タブを開いてから「Applications」を選択

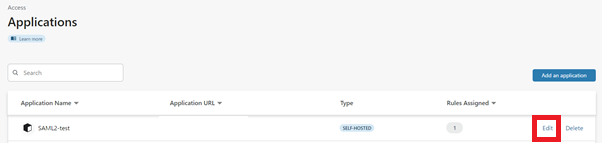

4.3 Cloudflare Accessコンソール画面から

設定変更を行う「Applications」の「Edit」を選択

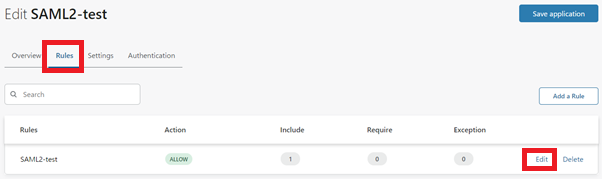

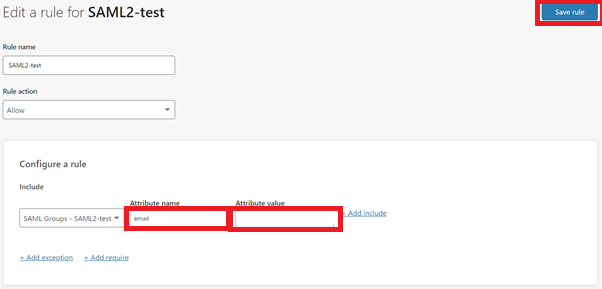

4.4 「Rules」を選択後、「Edit」を選択

4.5 「Include」で作成したSAMLのメソッドを選択後、「Attribute name」に「email」、「Attribute value」に

許可するユーザのアドレスを入力して「Save rule」を選択

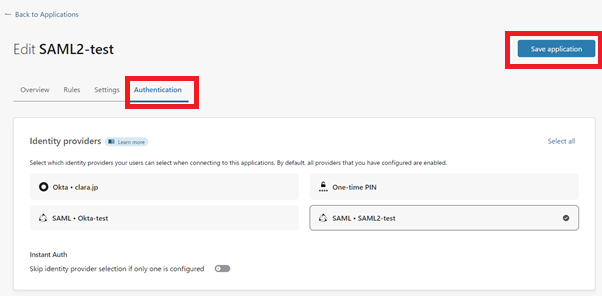

4.6 画面上部の「Authentication」タブを選択後、許可するログイン方法を選択

本環境では新しく作成したSAMLのメソッドのみを許可

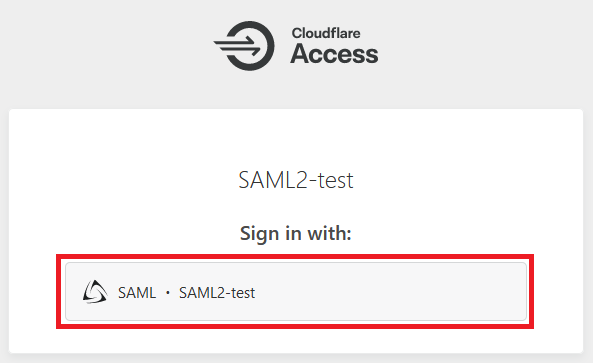

4.7 Cloudflareに設定しているサブドメインにアクセスして、ログイン方法が変わっていることを確認

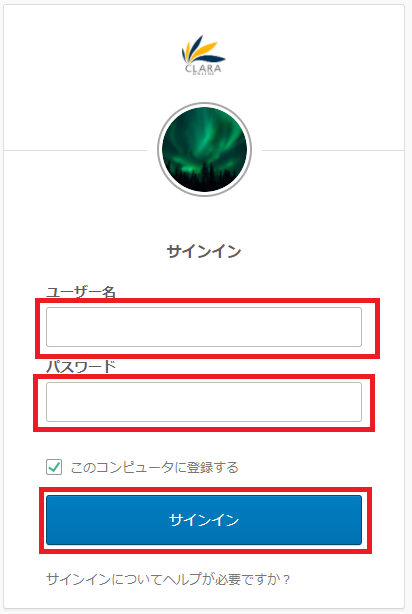

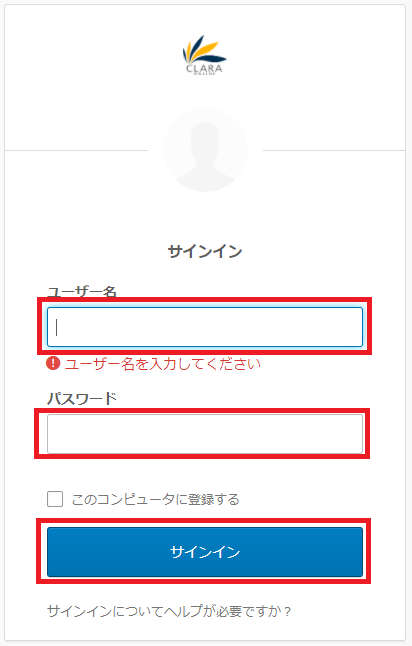

4.8 Oktaのユーザ名とパスワードを入力し「サインイン」を選択

4.9 ログイン

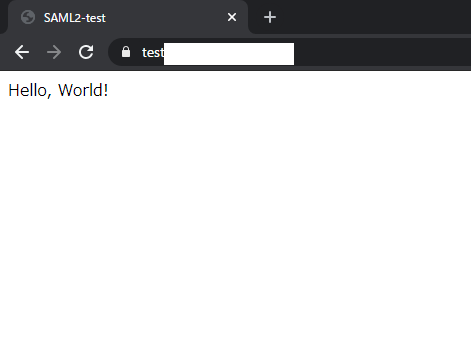

4.10 ログイン後、Cloudflareで

設定しているWebサイトが表示されれば変更完了となります。

まとめ

以上で設定は完了となります。

SAMLを利用したSSO認証の紹介でした。いかがだったでしょうか。

こちらの設定でCloudflareAccessでもOktaと連携したSSO認証が出来るようになります。

SaaSサービスが増え、役割ごとにサービスを使い分ける今後のIT環境では、ID管理を簡略化するSSO認証がますます重要となっていきます。

弊社ではCloudflare及びOktaのソリューションサービスを展開しております。

詳細はClara WSI Solutionのサービスサイトから

https://ci.clara.jp/solution//wsi/

Clara WSI Solutionで展開しているツールについての他ブログ記事はこちら

<Oktaについてのブログ記事>

Oktaの多要素認証機能について

<Cloudflare Accessについての記事>

SAML(Okta SSO認証)を利用したCloudflareAccess機能について

Okta SSO認証-OpenIDConnectを利用したCloudflareAccess機能について

<Netscopeについての記事>

NetskopeのSCIM(Okta連携)について

リモートワーク時代におけるVPN接続以外の接続方式 in NPAについて

<SentinelOneについての記事>

SentinelOne ロールバック&ネットワークの切断を試してみた!