Security Hubのアラート、ちゃんと読んでますか?

Security Hubを導入している企業は年々増えています。

GuardDuty、Inspector、Configなどのアラートを一元化し、統一ビューで管理できる。

AWSのセキュリティ対策を見える化してくれる便利な仕組みのはず。

…ところが、現場ではこうした声が多く上がっています。

「アラートが出てたけど気づかなかった」

「Slackに流れてきたけど、何を言ってるのかよくわからなかった」

「GuardDutyとかConfigとか…そもそも何の違いがあるの?」

Security Hubは“見やすい”。でも“通知してくれない”

Security Hubは、見に行けばとても見やすいダッシュボードです。

重要度・サービス別にフィルタでき、JSON形式で詳細も確認できます。

しかし

Security Hubは「通知」してくれません。

Slackやメールに自動でアラートを飛ばしてほしいなら、

EventBridgeやSNS、Lambdaなどを自前で組む必要があります。

つまり:

見に行けば分かるけど、見に行かないと気づけない。

この「通知されない」点が、見逃しや放置につながる最初の落とし穴です。

アラートが「読めない」本当の理由:それぞれ“違う言語”で話している

Security Hubに集まるアラートは、実はバラバラの前提・視点・表現で発信されています。

Security Hubがまとめて見せてくれているだけで、中身はそれぞれ違う“言語”なのです。

まず、代表的な4つのサービスの比較から見てみましょう。

各サービスのアラート比較表

| サービス名 | 主な役割 | 表現の特徴 | “読めない”理由 |

| GuardDuty | 振る舞いベースの脅威検出 | Recon, PortProbe など専門用語 | 何が問題か直感的に伝わらない |

| Inspector | 脆弱性スキャン(CVE) | CVE番号中心、英語中心 | 業務影響や優先度が分かりづらい |

| Config | 設定違反・ポリシーチェック | NON_COMPLIANT表記+注釈 | 修正方法が書かれていない |

| CloudTrail | 操作ログ(証跡) | eventNameとuser情報の羅列 | そもそも「なぜ通知されているのか」が不明 |

アラート形式の具体例

GuardDuty のアラート例:

{

"type": "Recon:EC2/PortProbeUnprotectedPort",

"severity": 5,

"description": "EC2 instance i-0abc123 is being probed on port 22."

}→ セキュリティ初心者には「何がどう危険なのか」まで読み取るのが難しい。

Inspector のアラート例:

{

"type": "Software and Configuration Checks/Vulnerabilities/CVE-2021-1234",

"severity": "HIGH",

"description": "Package xyz version 1.2.3 has a known vulnerability."

}→ CVE番号だけでは危険度が判断しにくく、「すぐ直すべき?」が分かりづらい。

Config のアラート例:

{

"configRuleName": "s3-bucket-public-read-prohibited",

"resourceId": "my-bucket",

"complianceType": "NON_COMPLIANT",

"annotation": "The S3 bucket allows public read access."

}→ 違反とは出るが「どう直すのか?」は記載なし。しかもルールが多く、ノイズ化しがち。

CloudTrail Insight のアラート例:

{

"eventName": "DeleteTrail",

"userIdentity": {

"userName": "admin"

},

"eventTime": "2024-12-20T01:23:45Z"

}→ 「誰かが削除した」ことは分かるが、それが“悪意か意図的か”は自分で判断が必要。

結果:「通知は来てた。でも誰も意味を理解できなかった」

Security Hubでアラートが集まっても、それぞれの出力元サービスの視点が違うため、

翻訳されずに通知されても現場が止まるどころか、流れていってしまうのです。

Slackで通知がきても:

- 長文すぎて読む気にならない

- 読んでもよく分からない

- 似たような通知が多すぎて、無視されがち

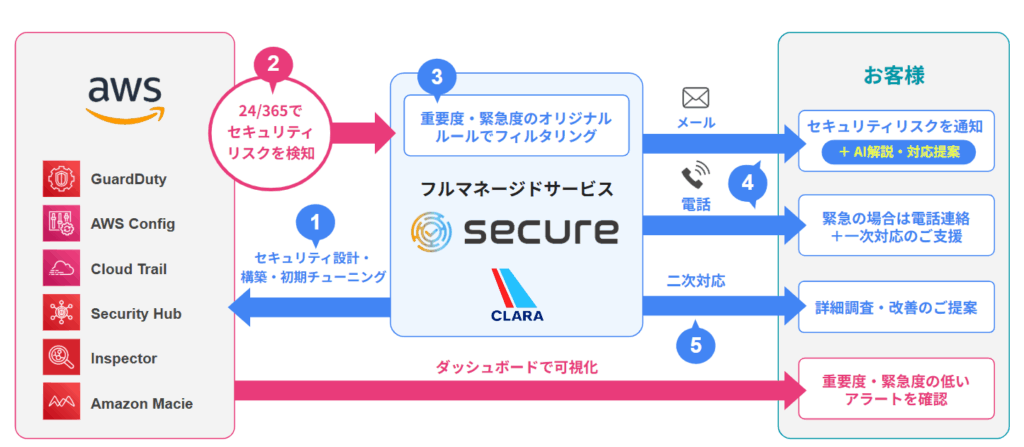

AWS Secureが支援する“翻訳と整理の仕組み化”

クララのAWS Secureでは、Security Hubから出力される各種アラートを:

- サービスごとの特徴を踏まえて整理・フィルタ設計

- GuardDuty:即時通知

- Config:日次まとめ

- Inspector:重要度に応じて仕分け

- Slackやメール向けに“読めるフォーマット”で通知

- 要約・影響の明示・対応方針のヒント付き

- 月次レポートで対応傾向と改善状況を可視化

- 属人化を防ぎ、チームで振り返れる運用体制をサポート

まとめ:Security Hubを「読める・動ける」形にしよう

| よくある課題 | AWS Secureの対応 |

| アラートが通知されない | EventBridge連携でSlack通知を整備 |

| 通知されても読めない | サービスごとに翻訳・レベル分け・要約通知 |

| 優先度が判断できない | 対応目安と改善状況を月次レポートで共有 |

Security Hubを使うだけでは、セキュリティは強化されません。

“ちゃんと読める・動ける”運用設計があって初めて、ツールは活きるのです。

AWS Secureとは?

AWS Secureは、クララが提供するフルマネージド型のセキュリティ運用支援サービスです。

Security HubやGuardDutyなど、AWSのネイティブサービスを活用しつつ、

通知・判断・改善まで一貫して“使えるセキュリティ運用”を実現します。

▶ 詳しくはこちら

まとめ

| よくある課題 | AWS Secureでの解決策 |

| アラートが通知されない | 通知設計の支援(レベル別) |

| 通知が多すぎて埋もれる | 優先度別フィルタリング支援 |

| 判断が属人化している | 月次レポート+標準運用化 |

| 対応しても改善されない | 改善サイクルの設計と実行支援 |

Security Hubは、導入するだけでは不十分です。

“継続して改善される仕組み”を作って初めて、本当のセキュリティ運用が始まります。

クララ株式会社 AWS Secure開発プロジェクトチームが、貴社の運用体制をしっかり支援いたします。

AWSのセキュリティ、見直しませんか?

Security Hubを導入しているのに、アラートが活かせていないと感じたら

クララのAWS Secureが、通知から運用改善まで一貫してご支援します。