2025年プレビュー開始|AWS Security Hub Exposureとは?仕組み・評価ロジック・活用方法を徹底解説

こんにちは!クララのマーケティングチームです!

AWSを利用していると「Findingsが多すぎて、結局どこから手を付ければいいのかわからない…」という悩みをよく耳にします。

この課題に応える形で登場したのが、AWS Security Hub Advancedの中核機能「Exposure」です。

この記事では、Exposureの仕組みや評価ロジック、活用方法を詳しく解説します。

この記事の目次

Exposureとは? ― 複数検出をリソース単位に集約

Exposureは、複数の検出結果を相関させてリソース単位でまとめ、重大度順に表示する機能です。

従来のCSPMが「個別のFindingsを羅列する」仕組みだったのに対し、Exposureは最もリスクが高いリソースを優先表示します。

例えば、あるEC2が「0.0.0.0/0で公開」かつ「S3操作権限を所持」している場合。

従来は別々のFindingsとして出ていましたが、Exposureでは「関連するリスク」として一括表示されます。

👉 出典:AWS公式ブログ(Advanced発表)

入力元サービスと仕組み

Exposure Findingsは、以下のサービスからの検出を材料にしています。

- CSPM(Security Hubのポスチャ管理)

- Amazon Inspector(脆弱性スキャン)

- Amazon Macie(機密データ検出)

一方で、Amazon GuardDutyの脅威検出はExposureには含まれず、Advancedの「Threats」タブで扱われます。

またExposureの再評価は6時間ごとに行われ、最新の状態に更新されます。

重大度決定のロジック

Exposureは単なる「検出数の多さ」ではなく、複数の評価軸を組み合わせて重大度を決定します。

- 認識度:既知の脆弱性か、自動化された攻撃手法が存在するか

- 発見容易性:スキャンや公開情報から容易に特定されるか

- 悪用容易性:開放ポートや設定不備など攻撃のしやすさ

- 悪用可能性:EPSSを活用し「30日以内に悪用される確率」を算定

- 影響度:機密性・可用性・完全性への影響度

さらに、Exposureでは原因特性(例:SGが開放、パッチ未適用)とコンテキスト特性(例:インターネットから到達可能)を分けて評価します。

👉 出典:AWS公式ドキュメント(Exposure Findings)

Attack Path(潜在的攻撃経路)の可視化

Exposure Findingsに関連する脆弱性や設定ミスを起点に、攻撃者がどのように重要リソースに到達し得るかを可視化するのが「Potential attack path graph」です。

これは単なる「権限の遷移経路」を示すものではなく、脆弱性の連鎖によるリスク経路を直感的に理解できるようにする仕組みです。

👉 出典:AWS公式ドキュメント(Attack Path Graph)

Security Coverageとの補完関係

Exposure Findingsと合わせて重要なのが、Security Coverageです。

これは「CSPM / GuardDuty / Inspector / Macie の各サービスや機能が有効化されているか」を集計し、カバレッジの抜け漏れを見つけるための仕組みです。

- Exposure:リスクの優先順位付け

- Coverage:セキュリティ機能の有効化状況の把握

両者を併用することで「どのリソースに対応すべきか」と「どこがそもそも守られていないか」を一度に把握できます。

👉 出典:AWS公式ドキュメント(Coverage Findings)

Organizations利用との関係

Security Hub Advancedは、AWS Organizationsと中央管理(delegated administrator)機能を強く意識した設計になっています。

なぜOrganizations前提なのか

- Exposure Findingsは「アカウント単位の検出を束ねて、リソースの優先度を評価」する仕組みです。

- 複数アカウント環境では、個別のSecurity Hubを眺めるだけでは全体像が見えません。

- そこで委任管理アカウントを使い、全アカウントのExposure Findingsを一元的に収集・優先度付けすることが求められます。

想定される運用像

- セキュリティチームが「管理アカウント」でExposure Findingsを統合管理

- 開発チームや個別部門は「メンバーアカウント」でFindingsを確認

- こうした中央統制+分散対応の両立がしやすいのがAdvancedの特徴です。

中規模以上に適した理由

- 単一アカウント環境では、Exposureのメリット(相関関係による優先順位付け)は得られるものの、Organizationsの恩恵は限定的です。

- 一方、複数アカウントを運用する中規模以上の企業では、Exposure Findingsを組織横断で統合管理できる点が大きな価値となります。

👉 出典:AWS公式ドキュメント(Central configuration)

メリットと運用への活用

Exposure Findingsを活用することで、次のような効果が得られます。

- 膨大なFindingsから「攻撃に悪用されやすいリソース」に集中できる

- 重大度の高いリソースが明確化され、運用の優先順位付けが容易

- 組織規模の環境でも、抜け漏れや重複通知を整理しやすくなる

注意点

ただし、Exposure Findingsには注意点もあります。

- まだプレビュー段階 → 仕様変更の可能性あり

- 料金は未定 → GA後は有料化の見込み

- CSPMとの併用で重複通知が発生するケースがある

現場での本格利用には、こうした制約を理解したうえで検討する必要があります。

👉 出典:AWS公式FAQ

まとめ ― いま重視すべきはCSPM運用

Exposure Findingsは確かに革新的ですが、現時点ではプレビュー段階で仕様・料金ともに未確定です。

したがって当面は、従来のSecurity Hub(CSPM)の運用を強化することが現実的な選択肢となります。

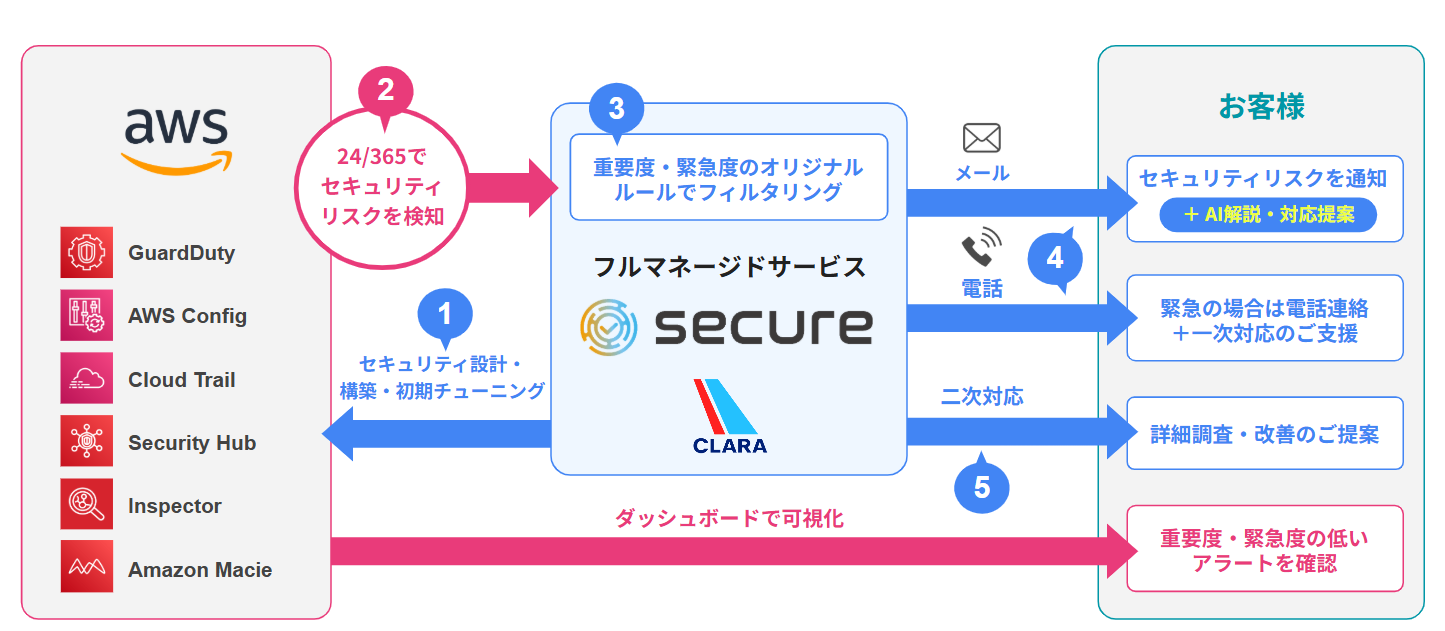

クララでは、CSPM運用に独自ルールやチューニングを加えた 「AWS Secure」 を提供しています。

AWS Secureとは?

AWS Secureは、クララが提供するフルマネージド型のセキュリティ運用支援サービスです。

Security HubやGuardDutyなど、AWSのネイティブサービスを活用しつつ、

通知・判断・改善まで一貫して“使えるセキュリティ運用”を実現します。

AWS Secureが支援する“回るセキュリティ運用”

クララのAWS Secureでは、Security Hubを活かすための運用全体を設計・支援しています。

- レベル別に通知内容を整理・最適化

- アラートの傾向をまとめた月次レポート

- 対応状況の可視化と運用の定着化

- Slackやメールなど通知先の連携支援

- 振り返りを通じた継続的な改善支援

Security Hubを“見るだけのツール”から、“動ける仕組み”に変える──

それがAWS Secureの価値です。

属人化せずに、誰でも把握・判断・改善ができる状態を保つ。

人の手に頼りきらず、仕組みとしてセキュリティを支えること。

それが、これからのクラウドセキュリティに求められる形です。

詳しくはこちら